Lỗ hổng Microsoft Defender bị khai thác để cung cấp ACR, Lumma và Meduza Stealers

Một lỗ hổng bảo mật hiện đã được vá trong Microsoft Defender SmartScreen đã bị khai thác như một phần của chiến dịch mới được thiết kế để cung cấp các phần mềm đánh cắp thông tin như ACR Stealer, Lumma và Meduza.

Chiến dịch đánh cắp được phát hiện nhắm vào Tây Ban Nha, Thái Lan và Hoa Kỳ bằng cách sử dụng các tệp bẫy khai thác CVE-2024-21412 (điểm CVSS: 8,1).

Lỗ hổng nghiêm trọng cao này cho phép kẻ tấn công vượt qua sự bảo vệ của SmartScreen và thả các tải trọng độc hại. Microsoft đã giải quyết vấn đề này như một phần của các bản cập nhật bảo mật hàng tháng được phát hành vào tháng 2 năm 2024.

"Ban đầu, kẻ tấn công dụ nạn nhân nhấp vào liên kết được tạo sẵn đến tệp URL được thiết kế để tải xuống tệp LNK", nhà nghiên cứu bảo mật Cara Lin cho biết. "Sau đó, tệp LNK tải xuống tệp thực thi có chứa tập lệnh [Ứng dụng HTML]".

Tệp HTA đóng vai trò là đường dẫn để giải mã và giải mã mã PowerShell chịu trách nhiệm lấy tệp PDF giả mạo và trình tiêm mã shell, sau đó dẫn đến việc triển khai Meduza Stealer hoặc Hijack Loader, sau đó khởi chạy ACR Stealer hoặc Lumma.

ACR Stealer, được đánh giá là phiên bản tiến hóa của GrMsk Stealer, đã được một tác nhân đe dọa có tên SheldIO quảng cáo vào cuối tháng 3 năm 2024 trên diễn đàn ngầm RAMP bằng tiếng Nga.

"Kẻ đánh cắp ACR này ẩn [chỉ huy và kiểm soát] của nó bằng kỹ thuật giải quyết dead drop (DDR) trên trang web cộng đồng Steam", Lin cho biết, đồng thời chỉ ra khả năng thu thập thông tin từ trình duyệt web, ví tiền điện tử, ứng dụng nhắn tin, máy khách FTP, máy khách email, dịch vụ VPN và trình quản lý mật khẩu.

Điều đáng chú ý là các cuộc tấn công Lumma Stealer gần đây cũng được quan sát thấy sử dụng cùng một kỹ thuật, giúp kẻ tấn công dễ dàng thay đổi miền C2 bất kỳ lúc nào và làm cho cơ sở hạ tầng trở nên kiên cường hơn, theo Trung tâm tình báo bảo mật AhnLab (ASEC).

Tiết lộ này được đưa ra khi các tác nhân đe dọa đang lợi dụng sự cố ngừng hoạt động của tuần trước để phân phối một trình đánh cắp thông tin chưa được ghi chép trước đó có tên là Daolpu, khiến nó trở thành ví dụ mới nhất về hậu quả đang diễn ra bắt nguồn từ bản cập nhật lỗi đã làm tê liệt hàng triệu thiết bị Windows.

Cuộc tấn công liên quan đến việc sử dụng tài liệu Microsoft Word có chứa macro ngụy trang thành hướng dẫn khôi phục của Microsoft liệt kê các hướng dẫn hợp lệ do nhà sản xuất Windows đưa ra để giải quyết sự cố, lợi dụng nó như một mồi nhử để kích hoạt quá trình lây nhiễm.

Tệp DOCM, khi mở, sẽ chạy macro để truy xuất tệp DLL giai đoạn thứ hai từ một máy tính từ xa được giải mã để khởi chạy Daolpu, một phần mềm độc hại đánh cắp được trang bị để thu thập thông tin đăng nhập và cookie từ Google Chrome, Microsoft Edge, Mozilla Firefox và các trình duyệt dựa trên Chromium khác.

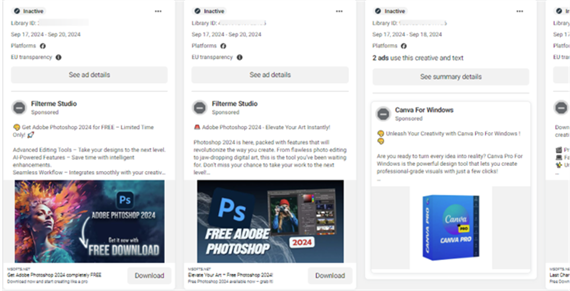

Nó cũng theo sau sự xuất hiện của các họ phần mềm độc hại đánh cắp mới như Braodo và DeerStealer, ngay cả khi tội phạm mạng đang khai thác các kỹ thuật quảng cáo độc hại quảng bá phần mềm hợp pháp như Microsoft Teams để triển khai Atomic Stealer.

"Khi tội phạm mạng tăng cường các chiến dịch phân phối của mình, việc tải xuống các ứng dụng thông qua công cụ tìm kiếm trở nên nguy hiểm hơn", nhà nghiên cứu Jérôme Segura cho biết. "Người dùng phải điều hướng giữa quảng cáo độc hại (kết quả được tài trợ) và đầu độc SEO (các trang web bị xâm phạm)."

Hương – Theo TheHackerNews

.jpg)